De EnBITCon Blog

De kunst van manipulatie: hoe social engineering werkt in de cyberwereld

De kunst van manipulatie - ontdek de onzichtbare dreiging!

Van slimme apparaten tot netwerkbedreigingen: de beveiligingsrisico's van het internet van de dingen

Leer meer over de beveiligingsrisico's van het IoT en bewezen maatregelen om uw slimme apparaten te beveiligen.

Cloudbeveiliging 101: Basisprincipes en best practices voor een veilig gebruik van cloudservices

Beveilig uw cloudgegevens en -toepassingen met bewezen methoden!

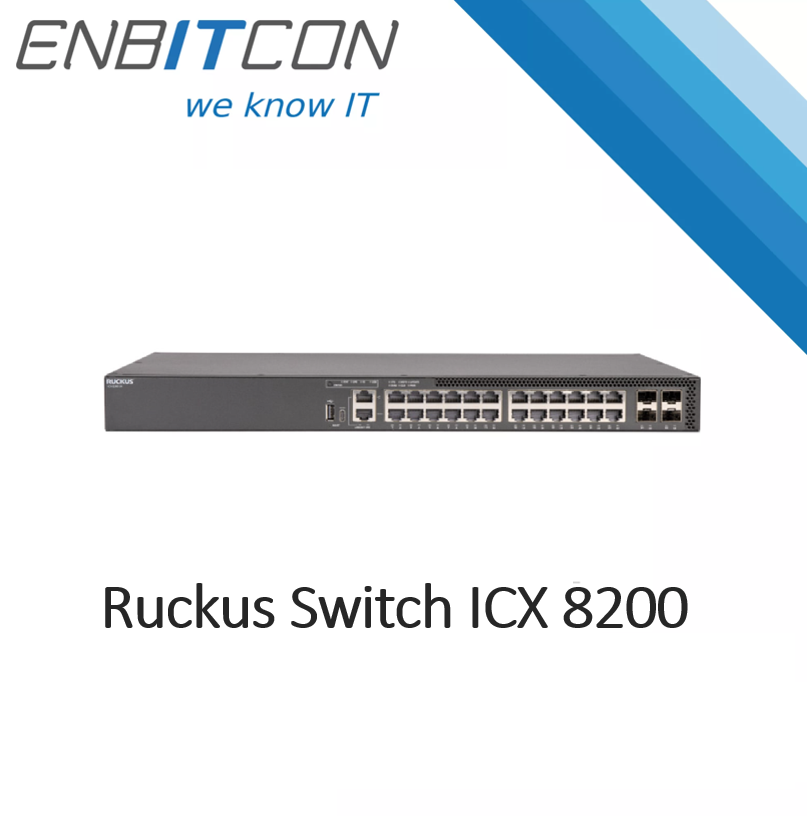

De Ruckus ICX 8200 switch: Perfecte connectiviteit voor moderne netwerken

In de huidige netwerkwereld is een betrouwbare en krachtige netwerkinfrastructuur onmisbaar.

WiFi 7: de volgende generatie draadloze netwerktechnologie

WiFi 7: De toekomst van Wi-Fi - snellere downloads, vertragingsvrije verbindingen, betere draadloze connectiviteit.

MOVEit software voor bestandsoverdracht zero-day alarm - wat er is gebeurd en wat u nu moet doen

Er is een kritiek beveiligingslek ontdekt in de MOVEit-software voor bestandsoverdracht

Firewall in beeld: Hoe een firewalloplossing uw bedrijf verdedigt

Bescherm jezelf en je bedrijfsgegevens effectief tegen de nieuwste bedreigingen met onze NGFW firewalls!

De kracht van efficiëntie: waarom bedrijven moeten vertrouwen op beheerde IT-diensten

Verhoog de efficiëntie van uw bedrijf met beheerde diensten

De hype rond chat-GPT: Fraudeurs verdienen duizenden dollars met fleeceware-apps

Oplichters proberen winst te maken op nietsvermoedende gebruikers met chat-GPT-achtige apps